Ein häufig angeführtes Argument gegen KVM-over-IP Systeme ist, dass die Übertragung über das Netzwerk unsicherer sei als die direkte Verbindung bei klassischen Systemen. Dieses Argument basiert oft auf dem Glauben, dass Netzwerkverbindungen anfälliger für Angriffe sind und somit die Nutzung ein höheres Sicherheitsrisiko darstellt. In diesem Beitrag wollen wir dem auf den Grund gehen und mit dem Mythos aufräumen, dass KVM-over-IP-Systeme unsicherer sind als sein klassisches Pendant.

KVM-over-IP

Zunächst einmal: Was ist KVM-over-IP überhaupt? In einem KVM-over-IP-System werden die Datenpakete über Ethernet-Netzwerke (OSI-Schichtenmodell Layer 2) übertragen, wobei die Kommunikation auf IP (Layer 3) basiert. Bei einem klassischen KVM-System erfolgt die Verbindung über dedizierte Kabel (Layer 1 – Physical Layer), die eine direkte Kommunikation zwischen dem Bediener und den Zielrechnern ermöglichen.

Steigt mit der IP-Übertragung also auch das Sicherheitsrisiko, und wie kann effektiver Schutz vor externen Cyber-Bedrohungen oder internen Bedrohungen durch Netzwerkzugriff gewährleistet werden? Unsere KVM-over-IP-Lösungen bieten eine Vielzahl von Sicherheitsfunktionen, die es ermöglichen, den Zugriff auf die verwalteten Rechner zu kontrollieren und abzusichern. Dazu gehören unter anderem:

Verschlüsselung

Bei der Anbindung von Endgeräten an eine IP-Matrix wird diese beispielsweise über einen VPN-Tunnel verschlüsselt. G&D nutzt für die KVM-over-IP-Systeme zwei verschiedene Ports für die Übertragung aller hochkritischen Daten im IP-Netzwerk. Die Übertragung der Daten zwischen dem Bediener und dem Zielrechner findet permanent durch AES-256-Verschlüsselung statt, um sicherzustellen, dass die Kommunikation vor unbefugtem Zugriff geschützt ist. Der Bootloader, das Betriebssystem und die Firmware von IP-Matrizen bilden zusammen eine sogenannte „Trusted Computing Platform“, die das System vor Manipulationen durch Dritte schützt. Ein integriertes „Trusted Platform Module“ (TPM-Hardwaremodul) sorgt durch den Einsatz eines RSA-Verschlüsselungsverfahrens mit einer Schlüssellänge von 2048 Bit dafür, dass sämtliche Zugangs- und Konfigurationsdaten vor unbefugtem Zugriff geschützt sind. Zusätzlich werden besonders sensible Informationen, wie Login-Daten und Passwörter, dauerhaft verschlüsselt gespeichert. Modifizierungen der Firmware werden frühzeitig erkannt, was zu einem Abbruch des Bootvorgangs führt.

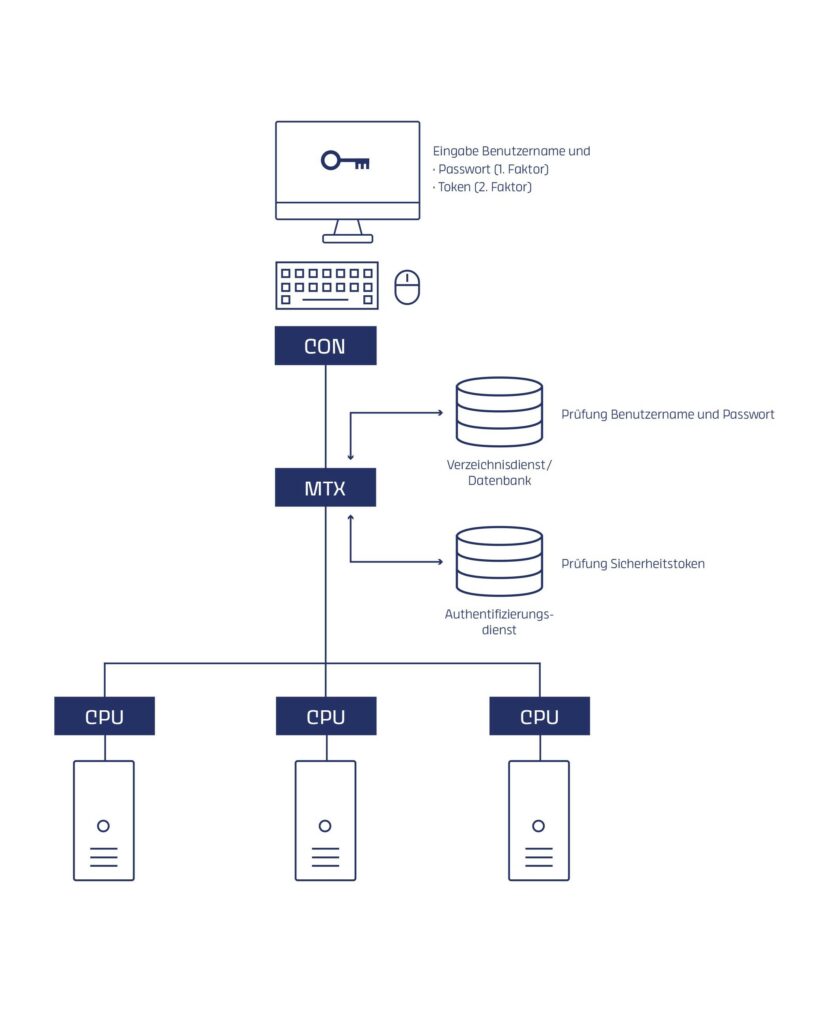

Authentifizierung

Um sicherzustellen, dass nur autorisierte Benutzer auf die verwalteten Rechner zugreifen können, unterstützen unsere KVM-over-IP-Lösungen verschiedene Methoden. Über die Benutzerauthentifizierung per Passwortabfrage hinaus ist es möglich, mit der optionalen Zwei-Faktor-Authentifizierung (2FA) einen zweiten, besitzbasierten Faktor zu ergänzen, der die Sicherheit erhöht. Dabei kommt ein Time-Based-One-Time-Password (TOTP) zum Einsatz, ein zeitlich begrenzt gültiges und nur einmalig nutzbares Passwort. Die Zwei-Faktor-Authentifizierung kann je nach den individuellen Anforderungen und Vorlieben des Nutzers entweder durch Authenticator-Apps oder Hardware-Tokens umgesetzt werden. Dabei haben die Nutzer die Möglichkeit zu entscheiden, ob sie den internen Authentifizierungsserver des Geräts oder einen externen Verzeichnisdienst wie LDAP, Active Directory, RADIUS oder TACACS+ nutzen möchten.

Zugriffskontrolle

Die Auslagerung der Rechnersysteme mithilfe von KVM-Systemen bietet erhebliche Vorteile, insbesondere in Bezug auf die physische Zugriffssicherheit der IT-Systeme. Durch den Einsatz von KVM-Systemen können Administratoren die Rechner physisch von den Arbeitsplätzen der Nutzer trennen. Dies bedeutet, dass die tatsächlichen Server und Computer in einem sicheren, zentralen Raum untergebracht sind, während die Benutzer über IP-KVM-Systeme aus der Ferne auf diese Systeme zugreifen. Administratoren haben die Möglichkeit, die Zugriffsrechte zu konfigurieren, indem sie festlegen, welche Benutzer oder Benutzergruppen auf bestimmte Rechner oder Server zugreifen dürfen. Dies wird durch die Zuweisung spezifischer Berechtigungen und Profile erreicht, sodass gewährleistet ist, dass jeder Benutzer nur Zugang zu den Systemen erhält, für die er autorisiert ist. Diese Kontrolle trägt erheblich zur Verbesserung der Sicherheit bei, da sie verhindert, dass unbefugte Personen physischen Zugriff auf kritische IT-Ressourcen erlangen können.

UID-Locking

Dieses Sicherheitsfeature ermöglicht die Definition und Kontrolle eines spezifischen Pools von Geräten, die zu einer bestimmten KVM-Installation gehören. Durch UID-Locking wird sichergestellt, dass nur die autorisierten (KVM-)Endgeräte innerhalb dieses Pools verwendet werden dürfen. Das Hinzufügen neuer oder der Austausch bestehender Endgeräte wird somit verhindert, was die Integrität und Sicherheit des Systems erhöht. Zusätzlich zur Beschränkung auf bestimmte Geräte, können auch USB2.0-Datenverbindungen deaktiviert werden. Dies bedeutet, dass keine Datenübertragungen über USB2.0-Anschlüsse stattfinden können, wodurch das Risiko von unautorisierten Datenzugriffen oder -transfers weiter minimiert wird.

Vorwärts-/Rückwärtssicherheit

Ein einzigartiges Feature unserer Geräte ist die Vorwärts-/Rückwärtssicherheit zur Generierung neuer Sicherheitsschlüssel. Wenn sich ein Arbeitsplatzmodul mit einem Computermodul verbindet, wird ein Sicherheitsschlüssel für diese Verbindung generiert. Sobald sich ein anderes Arbeitsplatzmodul mit diesem Computermodul verbindet, erhalten beide Arbeitsplatzmodule neue Sicherheitsschlüssel, um sicherzustellen, dass alle Verbindungen jederzeit optimal geschützt sind. Umgekehrt wird auch ein neuer Sicherheitsschlüssel an das verbleibende Arbeitsplatzmodul gesendet, wenn das andere Modul die Verbindung beendet. Diese dynamische Schlüsselverwaltung sorgt für ein Höchstmaß an Sicherheit. Das fortlaufende Aktualisieren der Sicherheitsschlüssel ist ein Alleinstellungsmerkmal der G&D-Geräte und stellt sicher, dass jede Verbindung individuell und sicher ist. Dadurch wird das Risiko unautorisierter Zugriffe minimiert und die Integrität der gesamten IT-Infrastruktur gewährleistet.

Sicherheitszertifizierungen

Mit unserem neuen SecureCert-Feature erfüllen unsere KVM-over-IP-Systeme strenge Sicherheitszertifizierungen, die selbst den hohen Anforderungen sicherheitskritischer Bereiche gerecht werden. Die Listung unserer Systeme auf der DoDIN APL (Department of Defense Information Network Approved Products List) bestätigt, dass unsere Lösungen für den Einsatz in Netzwerken des US-Verteidigungsministeriums zugelassen sind. Die Common Criteria EAL2+ (Evaluation Assurance Level 2+) garantiert eine unabhängige Sicherheitsbewertung nach internationalen Standards. Zudem gewährleistet die FIPS 140-3 (Federal Information Processing Standard) Zertifizierung, dass unsere Systeme strenge kryptografische Anforderungen erfüllen. Diese externen Prüfungen bestätigen die hohe Sicherheit unserer IP-Lösungen und ermöglichen deren Einsatz in sicherheitskritischen und regulierten Umgebungen wie Behörden, Militär oder hochsensiblen Industrieanwendungen.

Fazit

Wenn all diese Sicherheitsfunktionen ordnungsgemäß konfiguriert und angewendet werden, kann KVM-over-IP genauso sicher genutzt werden wie klassische KVM-Systeme. Die Möglichkeit, den Zugriff auf die verwalteten Rechner mithilfe eines KVM-Systems zentral zu kontrollieren und zu überwachen, bietet einen zusätzlichen Sicherheitsvorteil. Natürlich ist es wichtig, bei der Implementierung von KVM-over-IP die bestmöglichen Sicherheitspraktiken zu berücksichtigen und regelmäßig sicherheitsrelevante Updates durchzuführen, um potenzielle Schwachstellen zu adressieren. Doch insgesamt ist es falsch anzunehmen, dass KVM-over-IP grundsätzlich unsicherer ist als klassische KVM-Systeme. Mit den richtigen Sicherheitsmaßnahmen kann KVM-over-IP eine sichere und leistungsfähige Alternative sein, die viele Vorteile bietet.

Wie lässt sich KVM-over-IP sicher und effizient in kritischen Umgebungen einsetzen?

Einen tiefergehenden Einblick bietet unser Whitepaper „Sichere KVM-Lösungen: KVM-over-IP™-Matrixsysteme für missionskritische Anwendungsbereiche“. Darin werden die Funktionsweise und Vorteile der Systeme, Expertenwissen und bewährte Praktiken vorgestellt.

>> Weitere Artikel, die Sie interessieren könnten:

Klassisches KVM vs. KVM-over-IP – ein Vergleich

SecureCert: Neues Feature für missionskritische Infrastrukturen

- Live-Betrieb in Sportarenen: Warum KVM am Spieltag den Unterschied macht - 12. Februar 2026

- G&D und VuWall ehren herausragende Partner auf der ISE 2026 - 5. Februar 2026

- Zukunftssichere Kontrollräume: STADLER SYSTEC setzt künftig auf G&D-Lösungen - 30. Januar 2026